Varsayılan Şifrelerin Dayanılmaz Sıkıntısı…

Bazı güvenlik kuşkularım yüzünden, kullanmayı pek istemesem de; dün ufak bir iş için gittiğim, İstanbul’un en büyük hastanelerinden birinde, wifi hotspot’a bağlanmak zorunda kaldım. Bir detay daha vereyim, bu hastane İstanbul’un en pahalı semtlerinden birinde, kendisi de bir o kadar pahalı hizmet veren bir hastane. Bu ayrıntıyı vermemin temel sebebi, şirketlerin büyüklüğü ve pahalı hizmetler veriyor oluşunun, biz de bıraktığı “burada her şey dört dörtlüktür” yanılgısı.

Bilindiği üzere, bu ağlara erişim şifresizdir. Siz bu ağa bağlandıktan sonra, sizden kimlik bilgileriniz ve/veya cep telefonu numaranız istenerek sisteme kaydınız yapılır. Doğrulanan kimliğiniz sonrasında, internet erişiminiz açılır, 5651 sayılı yasa gereği tüm trafiğiniz kaydedilip, hash’lenerek imzalanır ve 2 yıl boyunca saklanır. Kimlik doğrulama yapmadan, wifi hizmeti veren çok fazla yer var.

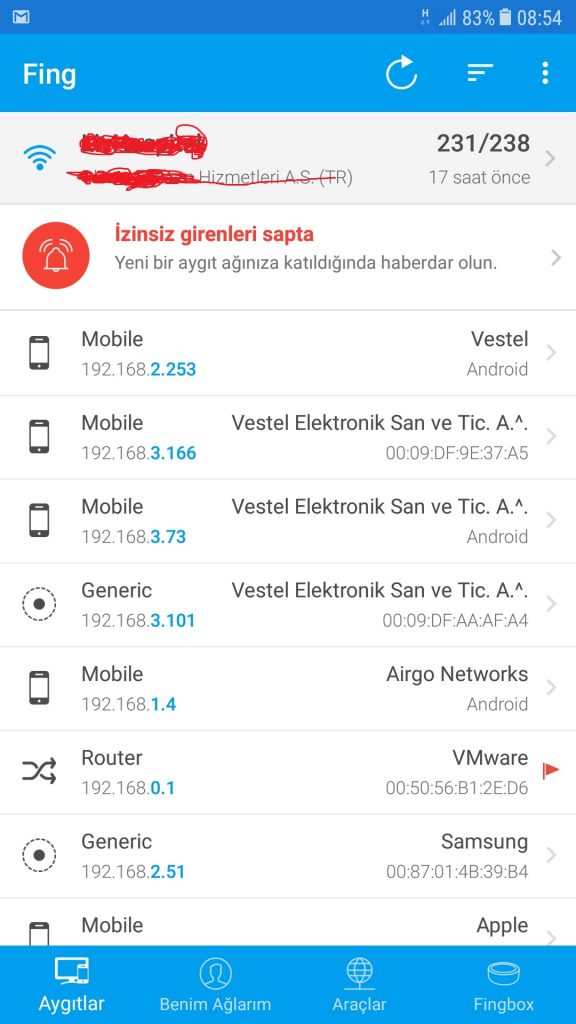

Buradan belirtmiş olalım, kendilerini oldukça büyük bir sıkıntıya sokuyorlar, lakin bunun farkında değiller. Piyasada çok fazla wifi hotspot sistemi sunan yerli firma yok, ağa bağlantıktan sonra gelen hotspot karşılama ekranından bu hizmetin satın alındığı firmayı hemen tanıdım. Aklıma, ağa bağlandıktan sonra bu ağdan neler var, bir bakmak geldi. Bunun için, basit ve bir o kadar kullanışlı bir uygulama olan fing’i kullandım.

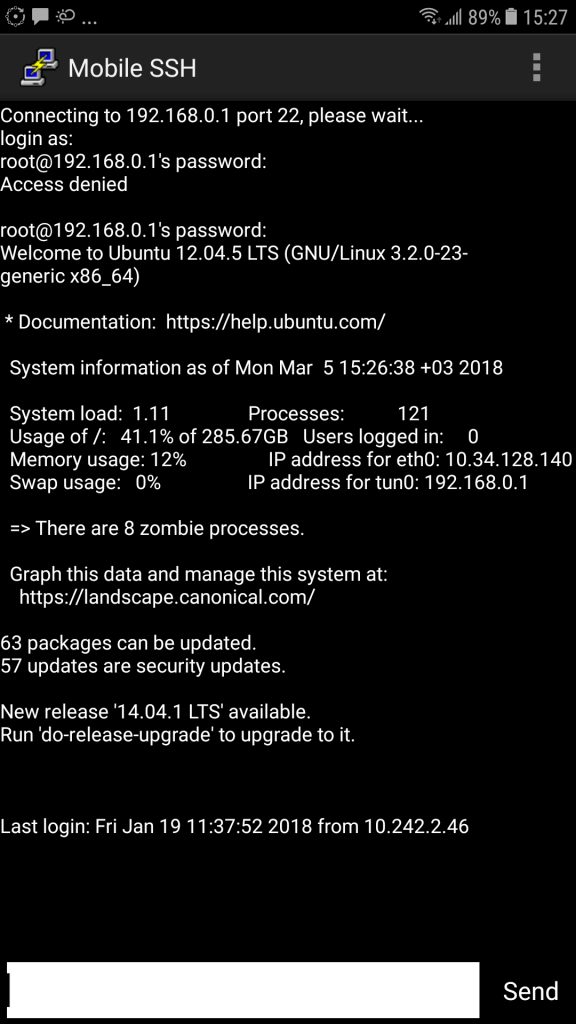

Sonra vmware üzerinde sanallaştırılmış olduğunu öğrendiğim hotspot uygulamasının ip adresine, TCP 22. Port üzerinden SSH yapmayı denedim. Bunun için yine basit bir uygulama olan mobile ssh’ı kullandım.

İlginç bir şekilde, bağlantı istediğim kabul edildi…

Burada yapılması gereken temel şey; sunucuya, sadece sistem ya da ağ yöneticilerinin yerel ip adreslerinden gelen SSH bağlantılarının kabul edileceği bir yapılandırma yapılmasaydı. Lakin böyle yapılmamıştı.

Sonrasında, bir de bu hotspot üreticisi firmanın bazı varsayılan root şifrelerinin olduğunu bildiğimden, bunları sırasıyla denemek istedim. İlk yazdığım şifrede başarısız oldum, sonra diğerini denedim ve sisteme root yetkisi ile erişmiş oldum.

Bu erişimi kötü niyetli olarak yapmadığım için örnek olsun diye, sadece birkaç komut yürüttüm.

ls ile dosya ve dizinleri listeledim.

df –h ile disklere baktım.

Sonrasında bağlantıyı sonlandırıp sistemden çıktım.

Gelelim şimdi, tam tersi durumun senaryosuna. Yani bu bağlantıyı, kötü niyetle yapmış olsam, aşağı yukarı neler olabileceğine.

1- Sistemde; tc kimlik numarası, isim, soyisim, doğum tarihi ve cep telefonu bilgileri mevcut. Bunların bir kopyasını alabilirdim. Çeşitli şekillerde işe yarar bilgiler bunlar.

2- Hash’lenerek imzalanan logları silebilirdim. Olası bir kötü senayorda ellerinde delil kalmayabilirdi.

3- Misafirler ile hotspot arasına girerek trafiği dinleyebilirdim ve kullanıcıları oluşturacağım fake sitelere yönlendirebilirdim. Örneğin kişi facebook.com’a gitmeye çalıştığında, kendi fake facebook’uma yönlendirip eposta adresleri ile şifrelerini toplayabilirdim.

4- Sistemi komple devre dışı bırakıp, sistem kesinti yaratabilirdim. O sıra da yaklaşık 240 kişinin internet erişimini kesmiş olurdum.

Biraz üzerinde düşününce; bir bu kadar daha senaryo yaratıp, bu durumu suiistimal edebilirdim.

Bu yazıyı yazmama sebep veren şey, sistemi yöneten kişilerin sistemi varsayılan şifre ile bırakmış olmalarıydı.

Kesinlikle varsayılan şifreleri bir an önce değiştirip, sistem ya da sistemlerinizi bu şekilde yönetmenizi tavsiye ederim.

Google’da default root password hack anahtarı ile arama yaptığınızda, muhtemel problemler hakkında çeşitli bilgilere ulaşabilirsiniz.

Be the first to comment on "Varsayılan Şifrelerin Dayanılmaz Sıkıntısı"